Hoofdinhoud

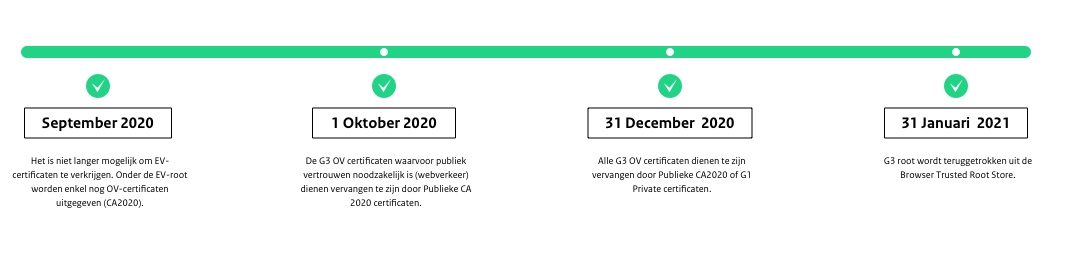

Er wordt op de illustratie een tijdlijn weergegeven van de voortgang van het PKIoverheid vervangingsplan. Daarin staan de volgende data:

Afgerond: september 2020

Het is niet langer mogelijk om EV-certificaten te verkrijgen. Onder de EV-root worden enkel nog OV-certificaten uitgegeven (CA2020).

Afgerond: 1 oktober 2020

De G3 OV certificaten waarvoor publiek vertrouwen noodzakelijk is (webverkeer) dienen vervangen te zijn door Publieke CA2020 certificaten.

Afgerond: 31 december 2020

Alle G3 OV certificaten dienen te zijn vervangen door Publieke CA2020 of G1 Private certificaten.

Afgerond: periode van intrekking

Na 31 december 2020 worden G3 OV certificaten ingetrokken.

31 januari 2021

G3-root wordt teruggetrokken uit de Browser Trusted Root Store.

---

Update 1 februari 2021

Alle G3 OV PKIoverheid certificaten zijn door de certificaatverstrekkers ingetrokken. De intrekking is gecontroleerd verlopen.

Na 31 januari wordt de G3-root teruggetrokken uit de browser trust stores. De terugtrekking wordt door de grote browserpartijen in de eigen release kalender ingepland.

Zorg dat de eventuele aanpassingen aan uw systeem tijdig zijn doorgevoerd. De factsheet die NCSC op 4 september 2020 heeft gepubliceerd, geeft de benodigde informatie voor controle en reparatie.

Oudere berichtgeving:

Update 11 januari 2021

In opdracht van toezichthouder Logius zijn certificaatverstrekkers gestart met het intrekken van G3 OV PKIoverheid certificaten. Indien het vervangende certificaat tijdig is geïnstalleerd, heeft dit geen impact op de dienstverlening. Mochten er onverhoopt nadelige gevolgen voor uw dienstverlening zijn, controleer of uw certificaathouder het certificaat correct heeft geïnstalleerd of neem contact op met uw certificaatverstrekker.

Het intrekken betreft de certificaten die zijn uitgegeven onder een van de onderstaande intermediate certificaten:

- Digidentity BV PKIoverheid Organisatie Server CA - G3 (2018)

- Digidentity BV PKIoverheid Organisatie Server CA - G3 (2019)

- KPN BV PKIoverheid Organisatie Server CA - G3 (2016)

- KPN BV PKIoverheid Organisatie Server CA - G3 (2019)

- QuoVadis PKIoverheid Organisatie Server CA - G3 (2016)

- QuoVadis PKIoverheid Organisatie Server CA - G3 (2019)

Overige certificaten

Alle overige certificaten onder de G3 worden niet ingetrokken. Bijvoorbeeld certificaten die worden gebruikt voor digitale handtekeningen, beroepscertificaten, de taxibranche, Defensiepas, Uzipas, gekwalificeerde eIDAS zegels, MTM certificaten zoals SBR en eSeals als bedrijfsstempel.

Op 31 januari wordt de G3-root teruggetrokken uit de browser trust store. Zorg dat de eventuele aanpassingen aan uw systeem tijdig zijn doorgevoerd. De factsheet die NCSC op 4 september 2020 heeft gepubliceerd, geeft de benodigde informatie voor controle en reparatie.

Meer informatie

Update 8 december:

Certificaatverstrekkers krijgen van toezichthouder Logius de opdracht om na 31 december certificaten in te trekken. Iedere certificaatverstrekker heeft zijn eigen aanpak en planning. Kijk op de website van de betreffende verstrekker voor meer informatie. Als u vragen over de intrekking heeft, kunt u contact opnemen met uw certificaatverstrekker.

Als u nu nog gebruik maakt van G3 OV certificaten, vervang deze dan zo spoedig mogelijk om continuïteit van uw dienstverlening na 31 december te waarborgen.

Certificaatverstrekkers

Certificaten die ingetrokken worden:

Het betreft alle uitgegeven certificaten onder de volgende intermediate certificaten:

- Digidentity BV PKIoverheid Organisatie Server CA - G3 (2018)

- Digidentity BV PKIoverheid Organisatie Server CA - G3 (2019)

- KPN BV PKIoverheid Organisatie Server CA - G3 (2016)

- KPN BV PKIoverheid Organisatie Server CA - G3 (2019)

- QuoVadis PKIoverheid Organisatie Server CA - G3 (2016)

- QuoVadis PKIoverheid Organisatie Server CA - G3 (2019)

Update 25 november

Intrekking certificaten

Na 31 december krijgen certificaatverstrekkers de opdracht om certificaten in te trekken. Het betreft alle uitgegeven certificaten onder de volgende intermediate certificaten:

- Digidentity BV PKIoverheid Organisatie Server CA - G3 (2018)

- Digidentity BV PKIoverheid Organisatie Server CA - G3 (2019)

- KPN BV PKIoverheid Organisatie Server CA - G3 (2016)

- KPN BV PKIoverheid Organisatie Server CA - G3 (2019)

- QuoVadis PKIoverheid Organisatie Server CA - G3 (2016)

- QuoVadis PKIoverheid Organisatie Server CA - G3 (2019)

Weet dat certificaatvervanging tijd kost. Plan en communiceer zo spoedig mogelijk uw certificaatvervanging om continuïteit van uw dienstverlening na 31 december te waarborgen.

Overige certificaten

Alle overige certificaten onder de G3 worden niet ingetrokken, aangezien deze certificaten niet leunen op het vertrouwen van de browser trust store. Bijvoorbeeld certificaten die worden gebruikt voor digitale handtekeningen, beroepscertificaten, de taxibranche, Defensiepas, Uzipas, gekwalificeerde eIDAS zegels, MTM certificaten zoals SBR en eSeals als bedrijfsstempel.

Op 31 januari wordt de G3-root teruggetrokken uit de browser trust store. Zorg dat de eventuele aanpassingen aan uw systeem tijdig zijn doorgevoerd. Kijk voor meer informatie hierover in de factsheet van het NCSC.

Aangesloten organisaties op Logius diensten

Onderaan de Veelgestelde vragen leest u per Logius dienst welke stappen vóór 31 december nodig zijn.

Update 29 oktober

Het einde van het jaar nadert, en daarmee nadert ook de volgende deadline uit het PKIoverheid vervangingsplan. We willen u er aan herinneren dat vóór 31 december alle G3 OV certificaten vervangen moeten zijn door Publieke CA2020 of G1 Private certificaten.

Weet dat certificaatvervanging tijd kost. Voorkom topdrukte rondom de feestdagen in december. Mocht u uw certificaatvervanging nog niet hebben ingepland of uitgevoerd, doe dit dan zo spoedig mogelijk.

Meer informatie treft u op de onderstaande pagina’s. Berichtgeving van de Logius voorzieningen over certificaatvervanging vindt u onderaan de pagina met veelgestelde vragen.

Update 6 oktober

We hebben geconstateerd dat een aantal certificaathouders nog geen vervanging heeft geregeld voor hun webverkeer (HTTPS) certificaten. Voor de continuïteit van dienstverlening is het vertrouwen van internationale stakeholders randvoorwaardelijk. Wanneer certificaten niet op tijd vervangen zijn, schaadt dat het (inter)nationale vertrouwen in het PKIoverheidstelsel in zijn geheel. U creëert daarmee het risico dat Logius, vanuit haar rol als Policy Authority, besluit om certificaten per direct in te trekken om het vertrouwen te waarborgen.

31 december, alle G3 OV certificaten

Logius richt haar aandacht op de eerstvolgende deadline: 31 december. Vóór die datum moeten alle G3 OV certificaten vervangen zijn. Eindcertificaten die alleen dienen voor machine-naar-machineverkeer moeten zijn overgezet naar private eindcertificaten onder de G1-root. Er kan ook worden gekozen om tijdelijk gebruik te maken van publieke CA2020 eindcertificaten onder de EV-root.

Weet dat certificaatvervanging tijd kost. Plan en communiceer zo spoedig mogelijk uw certificaatvervanging.

Update 1 oktober

Nu de deadline voor webverkeer is verstreken, adviseren we u om zo spoedig mogelijk certificaatvervanging voor machine-naar-machineverkeer in te plannen met uw afnemers en certificaatverstrekker (TSP). Hou er rekening mee dat vervanging tijd kost en dat uw certificaatverstrekker ook veel aanvragen van andere organisaties ontvangt.

1 oktober, deadline webverkeer (HTTPS)

Vanaf vandaag moeten Publieke CA 2020 certificaten gebruikt worden voor digitaal verkeer waarbij publiek vertrouwen noodzakelijk is (webverkeer, HTTPS). Het is belangrijk dat uw certificaten voldoen aan de gestelde eisen. De certificaathouder is zelf verantwoordelijk voor de continuïteit van zijn of haar website of dienst.

Update 23 september 2020

We willen u eraan herinneren dat u vanaf donderdag 1 oktober nieuwe Publieke CA 2020 certificaten moet gebruiken voor verkeer waarvoor publiek vertrouwen noodzakelijk is (webverkeer). Vanaf 1 oktober bestaat het risico dat uw websites die nog gebruik maken van G3 OV certificaten niet langer functioneren. U bent als eindgebruiker zelf verantwoordelijk voor een tijdige vervanging.

Hoe zit het met de overige G3 OV certificaten?

De vervanging van overige G3 OV certificaten is niet voor 1 oktober noodzakelijk. We adviseren u om vervanging van deze certificaten zo spoedig mogelijk in te plannen. Deze certificaten dienen uiterlijk 31 december vervangen te worden.

Meer informatie

Lees meer over de deadlines in onze Veelgestelde vragen, of bekijk de infographic over het vervangingsplan. Onderzoek aan de hand van die informatie, samen met uw ICT-collega’s of leverancier hoe uw situatie is. Voor vragen over uw certificaatvervanging kunt u contact opnemen met uw certificaatverstrekker.

Update: 17 september 2020

Logius heeft als Policy Authority van PKIoverheid een infographic ontwikkeld waarmee u inzicht kunt krijgen in de veranderingen die binnen het PKIoverheid-stelsel plaatsvinden. In dat overzicht kunt u de hoofdlijnen van het vervangingsplan zien en de belangrijke datums die daarbij horen. De infographic is geen officiële technische kaart, maar heeft als doel om u handvatten te bieden bij het uitzoeken welke situaties bij u van toepassing zijn. We raden u aan dat samen met uw ICT- collega’s of –leverancier nader te onderzoeken.

Mocht u vragen hebben over uw situatie, dan is het raadzaam om contact te zoeken met uw certificaatverstrekker. Voor algemene vragen en antwoorden kunt u onze Veelgestelde vragen pagina raadplegen. Die pagina voorzien we regelmatig van nieuwe informatie.

Een vraag, die afgelopen week vaak gesteld werd, willen we hier nader toelichten. Sommige organisaties vragen zich af of Logius “organisaties verplicht om voor machine-naar-machineverkeer gebruik te gaan maken van private certificaten”. Logius geeft als Policy Authority de instructie om private certificaten te gebruiken wanneer publiek vertrouwen niet strikt noodzakelijk is. Dit uitgangspunt is afgestemd en gedeeld met het Ministerie van Binnenlandse Zaken en Koninkrijksrelaties, NCSC en CIO beraad.

Update: 9 september 2020

Op 4 september verliep de deadline voor het vervangen van EV-certificaten. Vanaf morgen (10 september) zijn de betreffende EV-certificaten niet langer te gebruiken. Meer informatie over aankomende deadlines treft u op onze Veelgestelde Vragen pagina. Op die pagina plaatsen we regelmatig nieuwe antwoorden op vragen die we binnen hebben gekregen. Daarnaast adviseren we voor meer informatie de factsheet voor ICT-beleidsmedewerkers van het NCSC.

Er worden op dit moment door een hoop certificaathouders certificaten vervangen. Dit doen zij in samenwerking met hun certificaatverstrekkers. Als er wijzigingen noodzakelijk zijn in de eindcertificaten die u gebruikt, dan stelt uw certificaatverstrekker u daarvan op de hoogte. Mocht u toch twijfelen of u stappen moet ondernemen of vermoeden dat u meer certificaten moet vervangen dan dat u te horen hebt gekregen, bespreek dat dan met de verstrekker.

Update 4 september

Het Nationaal Cyber Security Centrum (NCSC) heeft voor ICT-Beleidsmedewerkers een handige factsheet gepubliceerd, waarin het vervangingsplan en de daarbij passende handelsperspectieven gebundeld zijn. De factsheet is opgesteld in samenwerking met Ministerie van Binnenlandse Zaken en Koninkrijksrelaties en Logius.

Lees de Factsheet: PKIoverheid verandert

Certificaathouders

Voor certificaathouders (eindgebruikers) geldt dat als er certificaten vervangen moeten worden, de certificaatverstrekker daarvoor contact met u opneemt. U hoeft daarvoor niet zelf contact te zoeken.

Vragen & antwoorden

Naast de factsheet kunt u ook meer informatie vinden op onze pagina met Veelgestelde vragen. Die pagina wordt regelmatig voorzien van nieuwe vragen en antwoorden.

Update: 31 augustus 2020

Het vervangingsplan voor certificaten die niet meer voldoen aan de internationale eisen is in volle gang. Als er handelingen van u verwacht worden, hoort u dat in alle gevallen van uw certificaatverstrekker. Het is niet nodig om zelf acties te ondernemen als de certificaatverstrekker geen contact met u heeft opgenomen.

De volgende data en deadlines zijn belangrijk:

4 september: nieuwe deadline vervanging EV Root-certificaten

Omdat Logius het stamcertificaat EV Root heeft aangepast (zie vorige update), moeten de huidige certificaten die daaronder hangen vervangen worden. Certificaatverstrekkers hebben hierover gecommuniceerd naar de gebruikers van de betreffende certificaten. De deadline voor het vervangen is aangepast van 1 naar 4 september.

Als u niet zeker weet of u een G3 of een EV certificaat gebruikt dan kunt u dit vragen aan uw certificaatverstrekker.

1 oktober: G3 Root

Onder de zogenoemde G3 Root hangen publieke en private certificaten. Op 1 oktober moeten de publiek gebruikte certificaten uit de G3 Root zijn vervangen door certificaten die gebruik maken van de nieuwe EV Root.

31 december: G3 publiek machine-naar-machineverkeer

Voor publieke G3-certificaten die ingezet worden voor machine-naar-machineverkeer moeten certificaten gebruikt worden uit de reeds bestaande Private Root. Dit moet 31 december 2020 geregeld zijn. Ook hierover neemt uw certificaatverstrekker contact op als enige actie nodig is. Hoort u niks, dan hoeft u niets te doen.

Er loopt nog onderzoek naar specifieke gevallen. Meer informatie daarover volgt nog, naar verwachting eind september.

Factsheet over uw handelsperspectief

In samenwerking met het NCSC wordt gewerkt aan een overzicht waarin meer handelsperspectief wordt geboden. Binnenkort wordt die factsheet gepubliceerd.

Meer over de nieuwe certificaat-hiërarchie

Kijk op cert.pkioverheid.nl voor het volledige overzicht van de nieuwe certificaathiërarchie, voor zowel de EV Root als de G3 Root.

Update: 31 augustus 2020

Vervanging PKIOverheid EV-certificaten uiterlijk op 4 sept gereed

Op 4 september 2020 zal de vervanging van de PKIOverheid EV-certificaten moeten zijn afgerond.

Vervanging van de overige certificaten

De datum van 4 september betreft uitsluitend de vervanging van de EV-certificaten Voor alle overige publieke certificaten geldt: u wordt door uw eigen certificaatverstrekker benaderd over wanneer vervanging plaats zal vinden. Bij vragen hierover kunt u contact opnemen met uw eigen certificaatverstrekker.

Update: 24 augustus 2020

Op dit moment werkt Logius samen met certificaatverstrekkers (TSP’s) aan de uitvoering van het actieplan om alle certificaten weer te laten voldoen aan de internationale afspraken. Wat dit precies inhoudt leggen we hieronder uit:

Wat gebeurt er?

Logius heeft de EV-root aangepast en daardoor moeten onderliggende certificaten worden vervangen voor 1 september 2020. Partijen die het betreft zijn benaderd door hun certificaatverstrekker.

Vervolgens worden publieke certificaten, die worden uitgegeven onder de zogenoemde G3-root, vervangen door nieuwe certificaten uit de aangepaste EV-root. De certificaten die dan overblijven laten we staan. Voor certificaten die gebruikt worden in machine-tot-machine verkeer moet voortaan gebruik worden gemaakt van private certificaten.

De G3-root wordt na 31 december gecontroleerd teruggetrokken uit de trust stores van de browserpartijen.

Waarom deze aanpak?

Door het bovenstaande actieplan wordt de maatschappelijke impact zo veel mogelijk beperkt. Dit komt met name doordat we geen private certificaten hoeven te vervangen en doordat we - waar mogelijk - overstappen naar private certificaten.

Moet ik acties ondernemen?

Als u machine-tot-machine verkeer beheert moet u vaststellen dat u daarvoor geen publieke certificaten gebruikt, maar private certificaten. Voor het vervangen van publieke certificaten neemt uw certificaatverstrekker contact met u op. Gebruikers hoeven dus niet uit zichzelf contact op te nemen.

Update: 30 juli 2020

Logius en de TSP’s zijn gestart met de uitvoering van het actieplan om alle certificaten weer te laten voldoen aan internationale afspraken. Uit de internationale community (CA/Browserforum) zijn momenteel geen bezwaren naar voren gekomen op de Nederlandse aanpak.

Logius heeft haar root (EV-PKIo) met bijbehorende certificaten (OV) aangepast. Op basis van deze certificaten kunnen TSP’s eindgebruikerscertificaten uitgeven die publiek vertrouwd moeten blijven. Publiek vertrouwd betekent dat certificaten geschikt blijven voor gebruik in publiek internetverkeer (denk aan websites).

Certificaten die gebruikt worden voor machine-to-machine moeten worden omgezet naar zogeheten private certificaten. Deze kunnen dan niet gebruikt worden in publiek internetverkeer. Er zullen certificaten zijn die op korte termijn al aan het einde van hun looptijd zijn en vervangen moeten worden. In deze situatie zal de TSP ondersteunen in het vinden van de juiste oplossing.

Certificaatverstrekkers (TSP’s) communiceren de komende periode met hun klanten wat er moet gebeuren. Klanten hoeven dus niet zelf contact op te nemen.

Update: 23 juli 2020

Logius heeft een verdere uitwerking van het actieplan om alle certificaten weer te laten voldoen aan internationale afspraken op 22 juli gepubliceerd op het CA/Browser Forum.

Het actieplan zorgt ervoor dat certificaten weer aan de juiste eisen voldoen. Hiervoor zullen in sommige gevallen eindgebruikerscertificaten vervangen moeten worden. Certificaatverstrekkers (TSP’s) zijn direct betrokken bij het uitvoeren van het actieplan. De certificaatverstrekkers nemen in de komende periode contact op met hun klanten als er acties ondernomen moeten worden. Voor klanten: u hoeft dus niet zelf contact op te nemen met uw certificaatverstrekker.

De prognose is dat het vervangingsproces zes maanden zal gaan duren. Belangrijk punt in het actieplan is dat certificaten die gebruikt worden voor machine-to-machine verkeer omgezet moeten worden naar zogeheten private certificaten met een langere geldigheidsduur. Deze kunnen na volledige implementatie van het plan niet gebruikt worden in publiek internetverkeer.

Door de uitgifte van certificaten beter te koppelen aan het daadwerkelijke gebruik zet Logius de volgende stap om de flexibiliteit en robuustheid van het stelsel te vergroten. Hiermee kan ook sneller ingegrepen worden als er een veiligheidsissue is. Het aantal certificaten wat in zo’n geval aangepast of vervangen moet worden is kleiner. Private certificaten hoeven niet te voldoen aan de eisen die browserpartijen eraan stellen, maar voldoen wel aan de eisen vanuit het PKIo-stelsel

Met de publicatie van het actieplan is er internationaal draagvlak gecreëerd voor de Nederlandse aanpak.

Update: 8 juli 2020

Logius heeft als Policy Authority (PA) het onderzoek naar de certificaten die niet voldoen aan de afgesproken richtlijnen afgerond. Uit het onderzoek is gebleken dat het 29 (PKIoverheid) intermediate certificaten betreft. Wereldwijd gaat het om 293 intermediate certificaten.

In samenwerking met de certificaatverstrekkers (TSP’s) en in samenspraak met het Nationaal Cyber Security Centrum (NCSC) is een actieplan opgesteld. Dit plan is inmiddels voorgelegd aan het CA/Browser Forum, een vrijwillig consortium van vooral CA’s, zoals PKIoverheid, en browsersoftware leveranciers. Zij zien toe op de richtlijnen en de veiligheid van het PKI ecosysteem waar PKIoverheid deel van uitmaakt.

Uit onze analyse komt naar voren dat de kans op misbruik van de eerdergenoemde foutieve instelling voor het PKIoverheid stelsel nagenoeg nihil is.

Het Nederlandse plan dat aan het CA/Browser Forum is voorgelegd, bestaat uit het implementeren van technische en procedurele maatregelen waarmee het vermeende risico volledig wordt afgedekt. Hiermee hoeven er geen eindgebruikerscertificaten vervangen te worden. Daarnaast worden er 4 intermediate certificaten die niet meer in gebruik zijn ingetrokken.

Update: 7 juli 2020

Op dit moment is Logius, in samenwerking met het NCSC en de certificaatverstrekkers (TSP’s), bezig met het opstellen van een actieplan om alle certificaten volgens de nieuwe inzichten weer aan de afgesproken richtlijn te laten voldoen. Op woensdag 8 juli wordt het actieplan aan de belanghebbende partijen voorgelegd. Hierna wordt weer een update op de website geplaatst.

Op dit moment hoeven gebruikers van certificaten niets te doen. Zodra het actieplan uitgevoerd gaat worden, communiceren certificaatverstrekkers met hun klanten wat er moet gebeuren.

Logius onderzoekt certificaten die niet voldoen aan de afgesproken richtlijnen

Donderdag 2 juli werd bij Policy Authority (PA) Logius bekend dat er mondiaal een reeks certificaten wordt gebruikt die niet voldoen aan de afgesproken richtlijnen. Logius doet op dit moment samen met de TSP’s (certificaatverstrekkers) en het Nationaal Cyber Security Centrum (NCSC) nader onderzoek naar de Nederlandse situatie om tot een goede oplossing te komen.

Updates over de voortgang en aanpak zullen op deze pagina worden gepubliceerd.

Achtergrondinformatie

Logius vervult de rol van Policy Authority (PA) op het PKIoverheid-stelsel en houdt toezicht op veilig internetverkeer. Vanuit deze rol toetst Logius de bevindingen van onafhankelijke audits op het stelsel en spreekt TSP’s aan wanneer er een incident blijkt. PKIoverheid-certificaten worden o.a. gebruikt om een webpagina, e-mail of document te beveiligen en vormen hiermee een onmisbare schakel in beveiligd internetverkeer. Certificaten worden zowel binnen de publieke sector als tussen publieke sector en bedrijfsleven toegepast.